以拉丁美洲为目标的银行木马盗取多达90,000份账户凭证

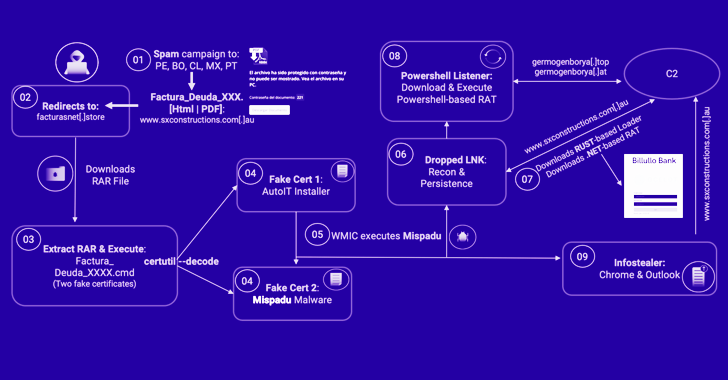

一个名为Mispadu的银行木马与多个针对玻利维亚、智利、墨西哥、秘鲁和葡萄牙等国家的垃圾邮件活动有关,其目的是窃取凭证并提供其他有效载荷。

拉丁美洲网络安全公司 Metabase Q 的 Ocelot 团队在与黑客新闻分享的一份报告中表示,这项活动于 2022 年 8 月开始,目前正在进行中。

certutil 方法使 Mispadu 能够绕过各种安全软件的检测,并从超过 17,500 个独特的网站获取超过 90,000 个银行账户凭证,其中包括许多政府网站:智利 105 个,墨西哥 431 个,秘鲁 265 个。

Mispadu(又名 URSA)于 2019 年 11 月首次被 ESET记录,描述了其进行货币和凭据盗窃以及通过截屏和捕获击键充当后门的能力。

“他们的主要策略之一是破坏合法网站,搜索易受攻击的 WordPress 版本,将它们变成他们的命令和控制服务器,从那里传播恶意软件,过滤掉他们不想感染的国家,丢弃不同类型的基于被感染国家的恶意软件。”研究人员 Fernando García 和 Dan Regalado 说。

据说它还与其他针对该地区的银行木马有相似之处,例如Grandoreiro、Javali和Lampion。涉及Delphi 恶意软件的攻击链利用电子邮件消息敦促收件人打开虚假的逾期发票,从而触发多阶段感染过程。

如果受害者打开通过垃圾邮件发送的 HTML 附件,它会验证该文件是从桌面设备打开的,然后重定向到远程服务器以获取第一阶段的恶意软件。

RAR 或 ZIP 存档在启动时旨在利用流氓数字证书(一个是 Mispadu 恶意软件,另一个是 AutoIT 安装程序)通过滥用合法的 certutil 命令行实用程序来解码和执行木马。

Mispadu 能够收集受感染主机上安装的防病毒解决方案列表,从 Google Chrome 和 Microsoft Outlook 窃取凭据,并促进检索其他恶意软件。

这包括一个混淆的 Visual Basic Script dropper,用于从硬编码域下载另一个有效载荷,一个基于.NET 的远程访问工具,可以运行由参与者控制的服务器发出的命令,以及一个用 Rust 编写的加载器,再反过来,执行 PowerShell 加载程序以直接从内存运行文件。

更重要的是,该恶意软件利用恶意覆盖屏幕来获取与在线银行门户和其他敏感信息相关的凭据。

(编辑:旦知吉)